Begriffsklärung

Zu Beginn soll noch einmal definiert werden, was unter dem so genannten „Digital Rights Management“, kurz DRM zu verstehen ist. Definitionen finden sich bei Wikipedia, aber auch in vielen anderen Glossars zum Thema Medienrecht, Internet oder wie hier im Glossar eTeaching:

„Digital Rights Management Systeme regeln den Zugriff, die Verwendung und den Handel mit elektronischen Inhalten, etwa Programmen, Filmen oder Musik. Sie sollen eine unberechtigte Nutzung digitaler Werke verhindern, indem die Zugriffsberechtigungen in die Dokumente integriert werden. Der Ersteller eines Dokumentes kann festlegen, wer wie oft und wie lange auf die Inhalte zugreifen darf und zum Beispiel E-Mail-Forwarding, Kopieren, Drucken und so weiter einschränken. Des weiteren können Informationen über den Rechteinhaber eingebettet werden.“

DRM ist also kein Kopierschutz im klassischen Sinne, sondern greift viel weiter: Während Kopieren und Weitergeben von Files durchaus erlaubt (ev. vom Anbieter reglementiert) sind, muss der neue Nutzer z.B. eine eigene Lizenz beantragen, um die gebrannte CD abspielen zu können (siehe DRM regelt den Umgang mit digitalen Daten).

Die Praxis

Die Umsetzung des DRM in der Praxis erfolgt mittels so genannten DRM-Systemen, die als elektronische Vertriebssysteme digitaler Inhalte eine sichere Verwertung und Verbreitung der Inhalte im online sowie im offline Bereich ermöglichen. Verwendet werden hierzu beispielsweise das Internet, mobile Abspielgeräte oder Handys. Zusätzlich erschließen sich durch diese Art der Datenweitergabe neue Geschäftsmodelle (z.B. kostenpflichtiger Download, Pay-Per-View, Abonnement von Inhalten, etc.). Erklärtes Hauptziel von DRM ist es, eine effiziente Rechteverwaltung zu ermöglichen. DRM-Systeme setzten dazu Technologien wie Verschlüsselung, digitale Wasserzeichen, Fingerprints oder Kopierschutzverfahren ein. An dieser Stelle möchte ich auf die sehr aufschlussreichen Beiträge von einigen Kollegen verweisen: Thomas Ellinger gibt einen kurzen Überblick über bekannte Methoden des DRM, während Hannes Guttmann einen kleinen Einblick in den Bereich der Kopierschutzverfahren und Daniela Hons in das Thema digitaler Wasserzeichen gewähren.

2 Beispiele

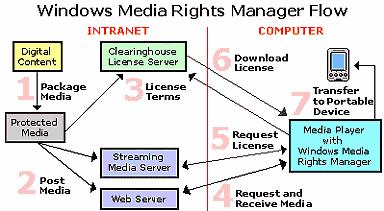

Neben vielen anderen Anbietern gibt es auch vom Großanbieter Microsoft ein eigenes Produkt, welches das digitale Rechte Management in die Praxis umsetzen soll: Microsoft entwickelte aus diesem Grund das Dateiformat „Windows Media File“ (wm, wma, wmv), das für dessen Nutzung nach dem Download einen zusätzlichen Schlüssel braucht. Mithilfe des „Windows Media Rights Managers“ können Eigentümer ihre digitalen Inhalte nun schützen bzw. selbst Lizenzen definieren und verwalten.

Beispiel „Windows Media Rights Manager“ (Quelle: Institut für Wirtschaftsinformatik, Uni Bern)

Eine der neueren Entwicklungen in Sachen DRM-Systemen stellt das Leight Weight Digital Rights Management (LWDRM®) des Frauenhofer Instituts Erlangen, Ilmenau und Darmstadt dar. Dem Frauenhofer Institut zufolge ist das Tool leicht bedienbar und schränkt die Endkunden kaum ein. Außerdem beinhaltet es die von der Musikindustrie geforderten Technologien, die eine illegale Verbreitung von digitalen Inhalten verfolgbar machen. Wenn der Kunde bereit ist, die Mediendateien zuvor mit seiner digitalen Signatur zu versehen, darf er die Inhalte kopieren. Die konkreten Bestimmungen sind aber weiterhin von den örtlichen Regelungen abhängig. „Fair Use“ wird nach ihrem Verständnis nach also nicht eingeschränkt. Illegale Verbreitung, z.B. mittels online Tauschbörse ist jedoch verboten. Der „Täter“ wird durch die eingebettete digitale Signatur aufspürbar, der Urheberrechtsbruch somit verfolgbar (mehr dazu unter: LWDRM®).

Gefahren des DRM

Kritiker des DRM sprechen davon als Digital Restriction Management, also von Beschränkungen, die aus der Verwendung von DRM resultieren. Sie weisen aber auch auf weitere negative Aspekte hin, die den Nutzern von DRM drohen (Quelle: Unabhängiges Landeszentrum für Datenschutz Schleswig Holstein):

- Der Datenschutz wird fraglich, da der effiziente Einsatz von DRM eine ständige Authentifizierung, Vorratsdatenspeicherung und Auskunftspflicht von personenbezogenen Daten an die Betreiber der Systeme verlangt.

- Das Zusammenführen dieser Daten eröffnet die Gefahr der Erstellung von Benutzerprofilen, die – zulasten der Kunden – die Vertreiber bereichern. Das informationelle Selbstbestimmungsrecht ist hiermit gefährdet.

- Ein weiteres Problem besteht in der Sicherheit der Endgeräte für Heimanwender. Sie stellen leichte Opfer für Viren und andere Malware dar. Im schlimmsten Fall kann ein Hacker das System fernsteuern und so unerlaubt zu den Daten des Opfers gelangen. Bei Bekanntwerden des illegalen Vorfalls wird der ursprüngliche Kunde identifiziert und es liegt an ihm, seine Unschuld zu beweisen (Beweislastumkehr).

- Da es sich bei den DRM-Systemen um keine offenen Standards handelt, wird es im Normalfall auch keine Evaluierung durch unabhängige Experten geben. Gelingt es Hackern, die Daten von der DRM-Beschränkung zu befreien, können sie wieder ungehindert im Internet verbreitet werden.

- Die bereits angebotenen Varianten einer DRM Einbindung mögen auf den ersten Blick lukrativ klingen (einmaliges Anhören eines Songs um nur 1 Cent), doch kann es vorkommen, dass eine von iTunes downgeloadete CD genauso viel kostet wie eine CD im Handel aber die Nutzungsrechte der Konsumenten enorm einschränkt.

- Mehr zu dieser spannenden Diskussion im PC Magazin (mit Pro und Kontra Gegenüberstellung), Bundesverband der phonografischen Wirtschaft und bei Wikipedia.

- Mit den Pros und Cons des DRM beschäftigt sich auch der Beitrag von André Pecquet.

Da diese Entwicklung noch an ihrem Anfang steht, ist es noch nicht gesagt, dass sich im DRM alles so durchsetzt, wie geplant. Die Firmen und Gesetzgeber werden wohl nicht darum herum kommen, auch den Markt und die Akzeptanz der Kunden in ihre Überlegungen mit einzubeziehen.

... comment

Die Akzeptanz bei den Konsumenten würde sicherlich erhöht werden, wenn Firmen und Gesetzgeber zum Einen den illegalen Weg erschweren und zum Anderen den legalen forcieren bzw. anwendungsfreundlicher gestalten würden.

... link

... comment

Last update: 2006.06.19, 16:14

Juni 2005 |

||||||

Mo |

Di |

Mi |

Do |

Fr |

Sa |

So |

1 |

2 |

3 |

4 |

5 |

||

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

15 |

16 |

17 |

18 |

19 |

|

20 |

21 |

23 |

24 |

25 |

26 |

|

27 |

28 |

29 |

30 |

|||

protokolliert die Votes derart mit, sodass ein mehrmaliges...

find ich interessant, dass so ziemlich genau jeweils...

Wie wird sich unsere Zukunft gestalten? Werden wir...

html> 03 03 - 11 2005: Diplomarbeit Titel:...

deine (rethorische?) frage am textanfang finde ich...